135端口:主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务,RPC本身在处理通过TCP/IP的消息交换部分有一个漏洞,该漏洞是由于错误地处理格式不正确的消息造成的。“冲击波”病毒,利用RPC漏洞可以攻击计算机。

139端口:是为“NetBIOS Session Service”提供的,主要用于提供Windows文件和打印机共享以及Unix中的Samba服务。 如果不需要提供文件和打印机共享,可以关闭该端口。

445端口:局域网中轻松访问各种共享文件或共享打印机会用到445端口,如果不需要提供文件和打印机共享,可以关闭该端口,让黑客无法破坏各种共享资源。

下面用一台Windows 7的虚拟机试验一下关闭这三个高危端口

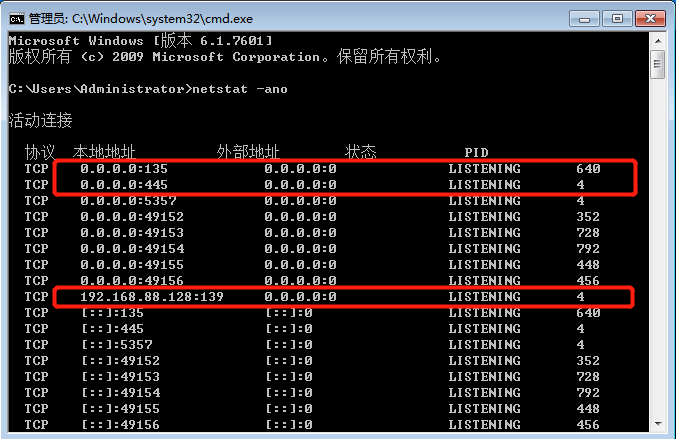

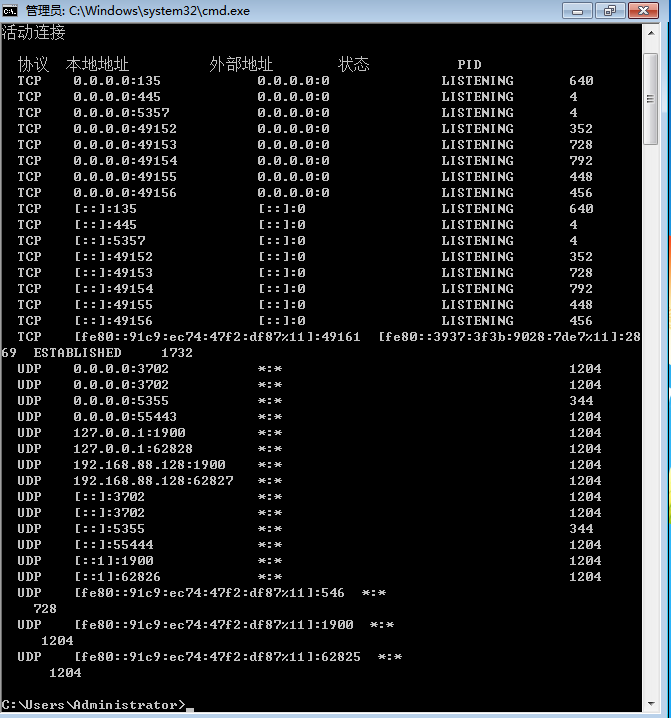

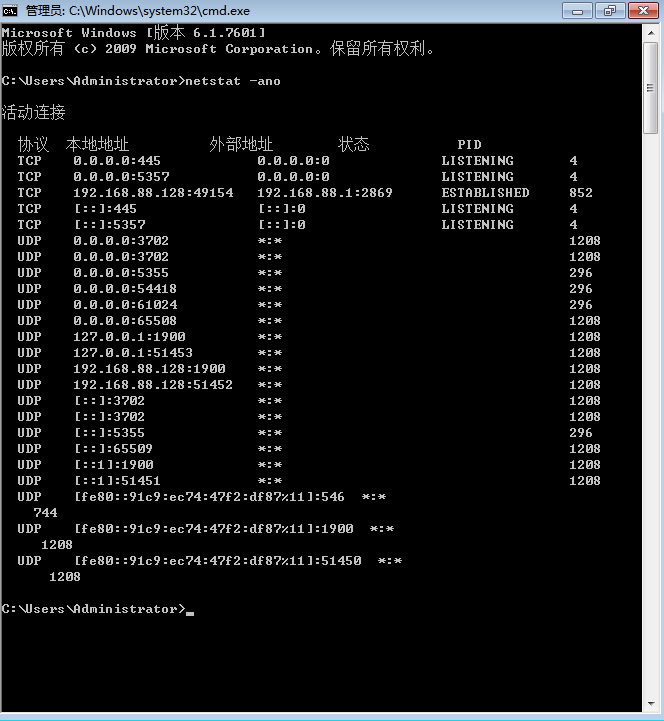

首先查看一下端口列表,发现三个高危端口都在

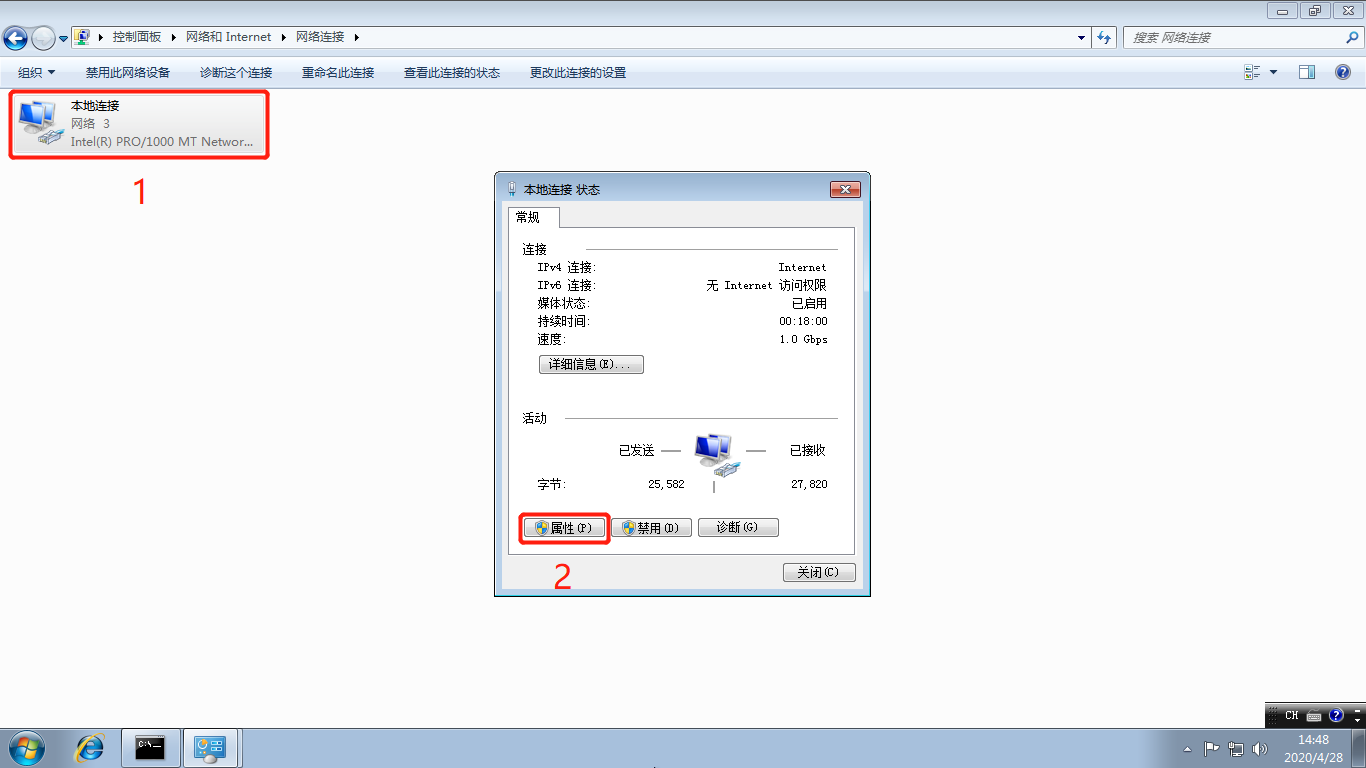

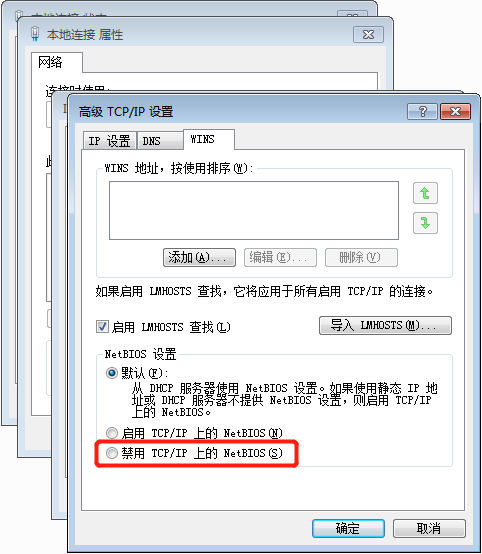

1、关闭139端口

找到网络设置-属性

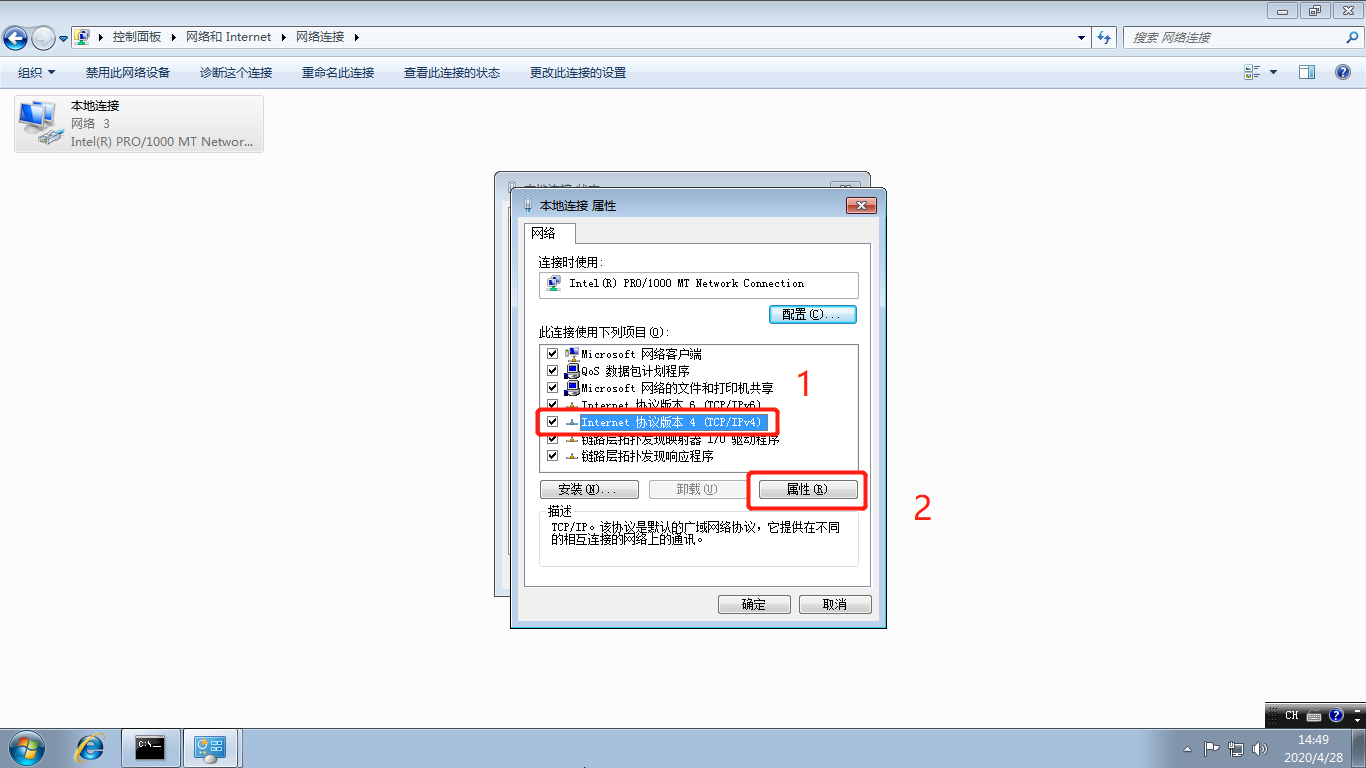

选择“选择“Internet协议4(TCP/IP)-点击属性

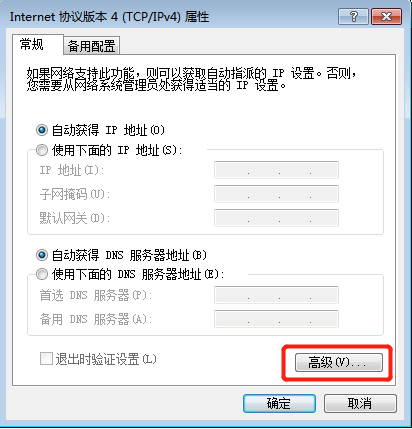

点击“高级”

选择“禁用TCP/IP 上的NetBIOS(S)”,点击确定

此时查看端口列表,发现139端口不见了

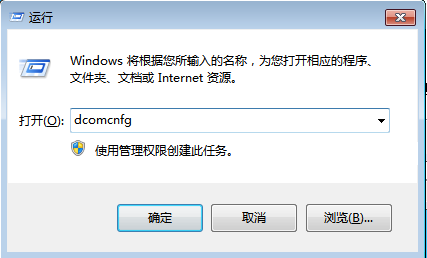

2、关闭135端口

Win+r,在运行窗口输入dcomcnfg

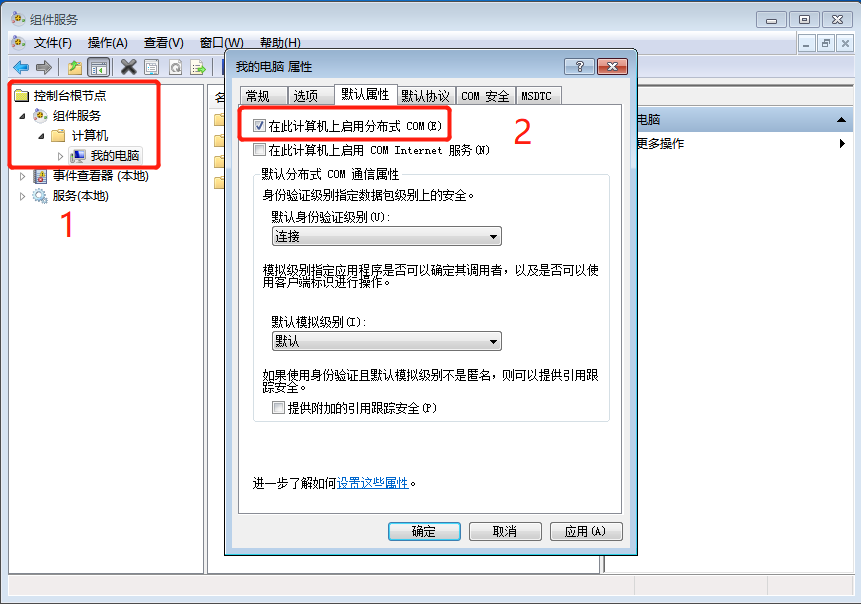

进入组件服务-根据图中所示,组件服务-计算机-我的电脑-默认属性-把“在此计算机上启用分布式COM(E)”前面的勾去掉

然后进入“默认协议”,选择“面向连接的TCP/IP”,点击移除,然后确定

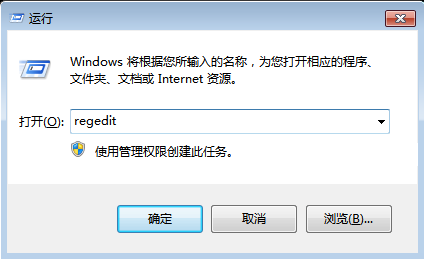

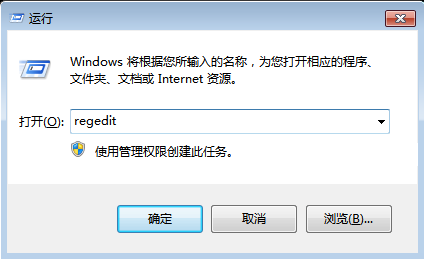

此时135端口依然没有消失,还要进行下一步,Win+r 输入regedit,进入注册表

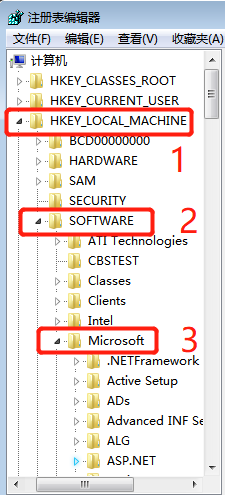

依次进入HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Rpc

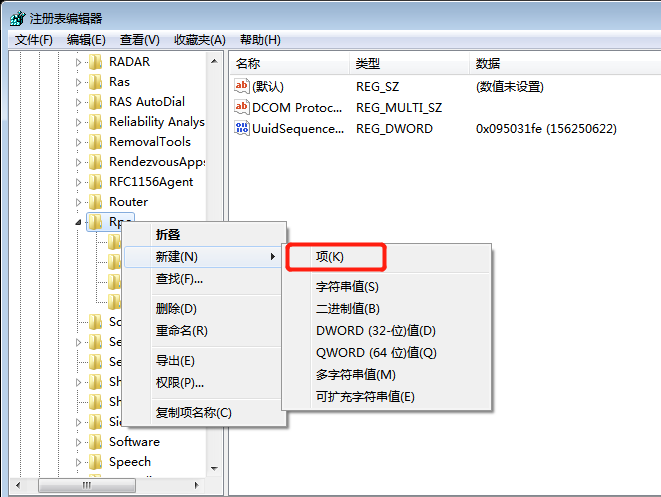

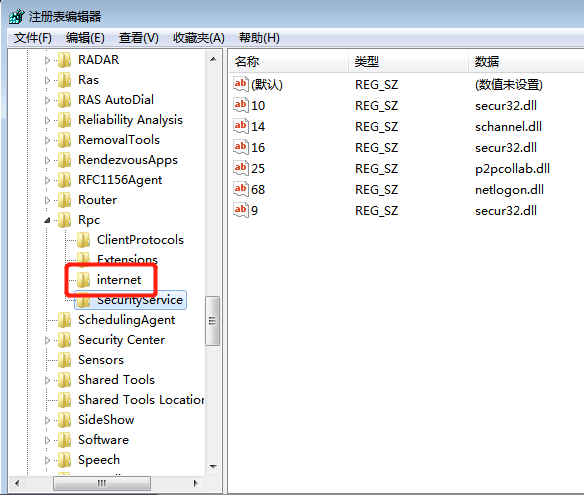

在Rpc文件夹出右键-新建(N)-项(k)

输入 Internet 确定

重启虚拟机,然后查询端口,发现此时135端口也不见了

3、关闭445端口

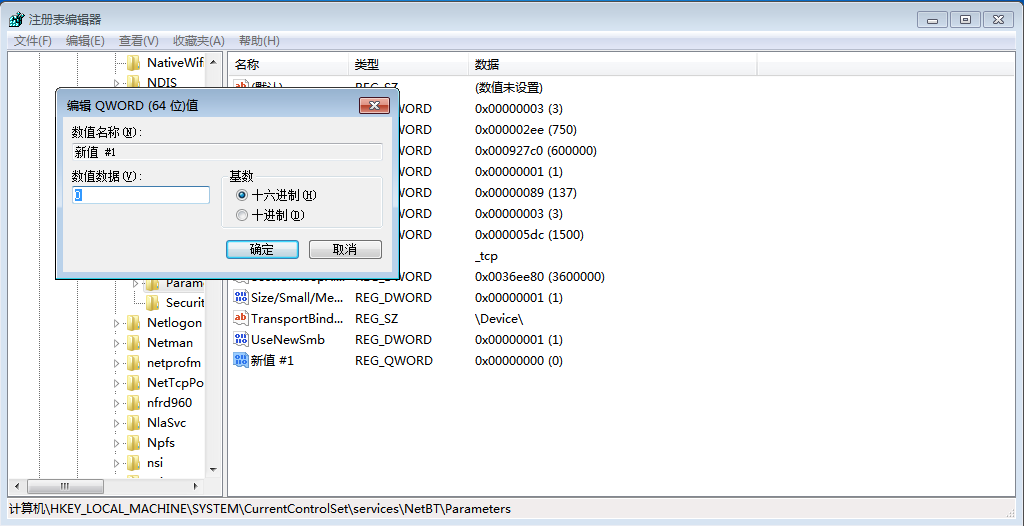

进入注册表

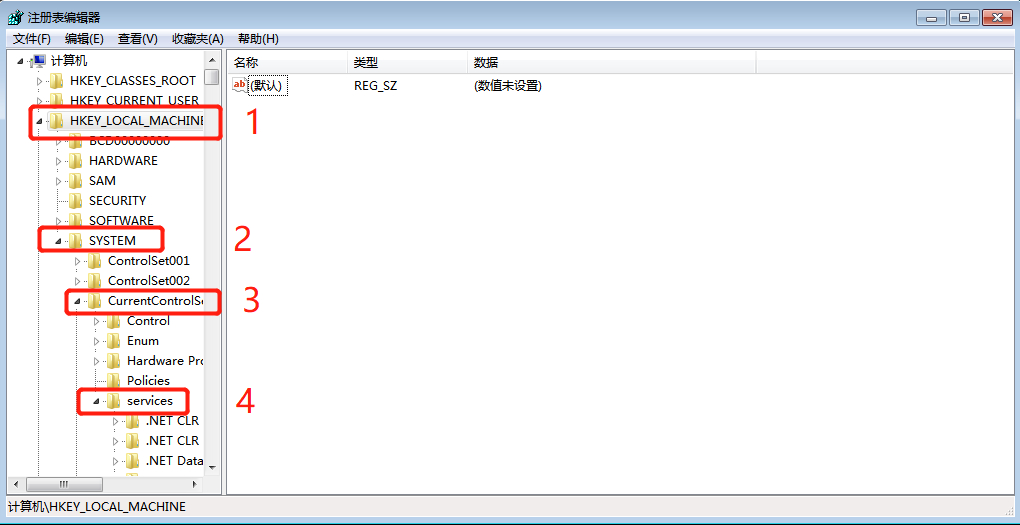

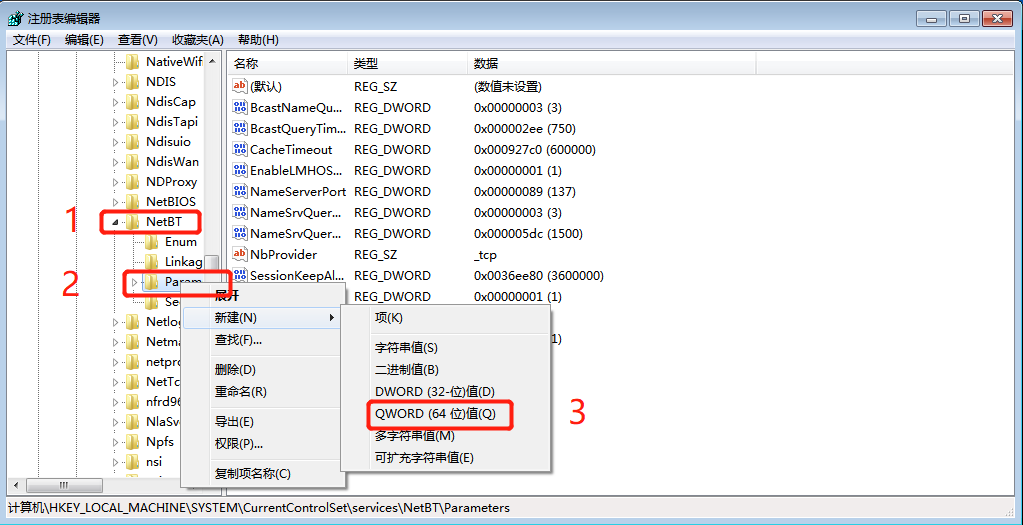

依次进入HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters

在Parameters文件夹处右键-新建-项-选择QWORD(64) //32位的电脑选择QWORD(32)

将新建的QWORD(64)数值数据设置为0,保存退出

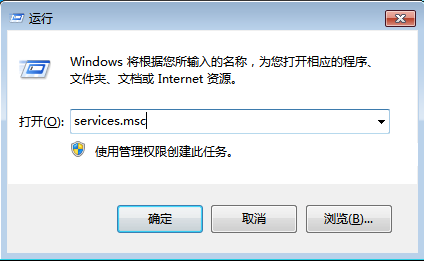

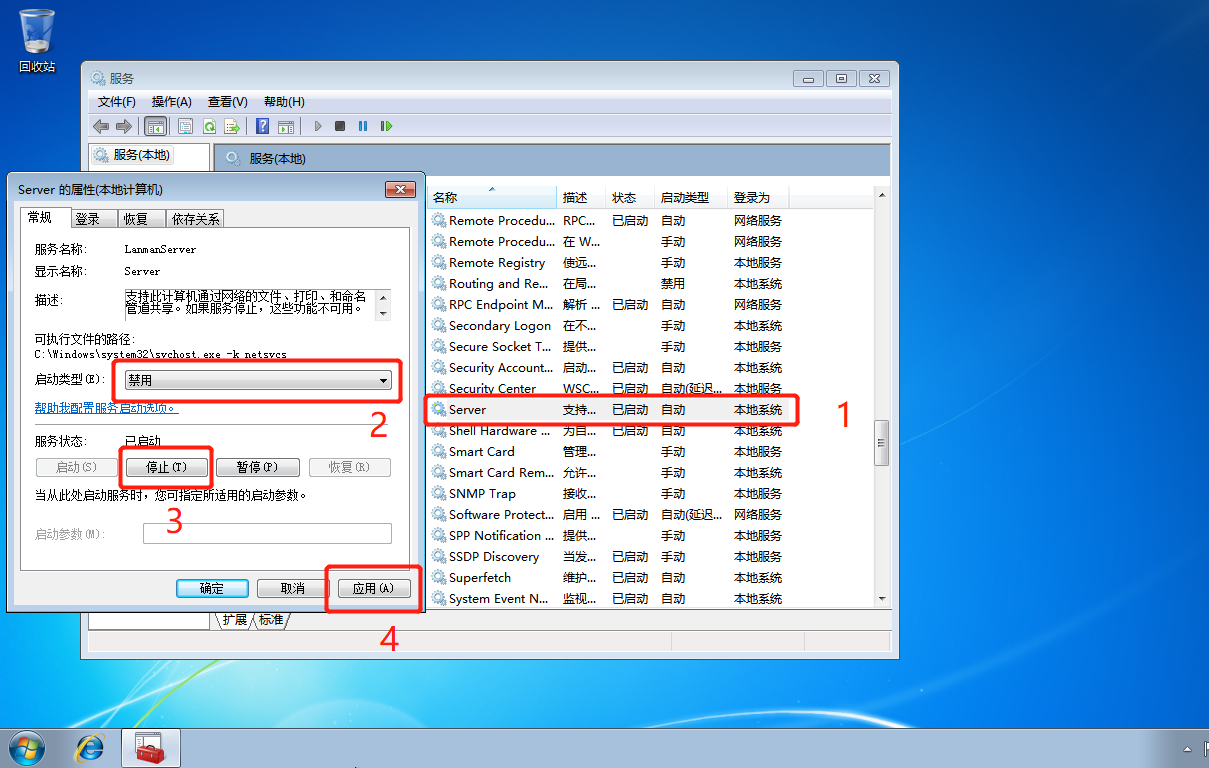

然后进入系统服务页面,Win+r,输入services.msc

找到server,将server停止然后禁用,点击应用

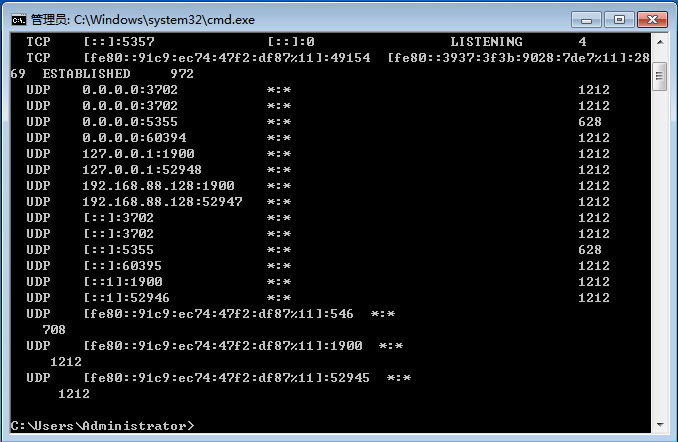

重启虚拟机,查询端口列表

除了这种方法还可以在防火墙添加规则阻止连接,或者通过IP安全策略禁用端口

关闭默认共享

1、运行输入Win+R,,输入“regedit”,打开注册表

进入路径:[HEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\Parameters]

新建DWORD(32位)值:

AutoShareServer设置为“0”;

AutoShareWKs设置为“0”;

2、进入路径:[HEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa]

将restrictanonymous设置为“1”;

3、重启操作系统。